จากข้อมูลใน

siamhelp.org พบว่ามีเว็บหลายเว็บในประเทศไทยมีการติดเชื้อโดยไม่รู้ตัว ซึ่งอาจส่งผลให้คนที่เข้าเยี่ยมชมเว็บเหล่านั้นจะมีการติดเชื้อและแพร่ต่อๆกันไป กลายเป็นส่วนหนึ่งของปริมาณ botnet ที่เกิดขึ้นในปัจจุบัน

จากข้อมูล

http://www.siamhelp.org/reports/infect

เว็บที่ติดเชื้อ คือ http://daycare.kku.ac.th/media/system/images/Extratos-Debitos.exe (หากไม่มีระบบป้องกันห้ามเข้า path ดังกล่าว)

เมื่อทำการวิเคราะห์

Step 1 ทำการ whois ที่

http://checkip.me/whomap.php?domain=daycare.kku.ac.th

delegation information (beta) for daycare.kku.ac.th

| +-ams.sns-pb.isc.org ams.sns-pb.isc.org (199.6.1.30) |

| | | +-dns1.thnic.co.th dns1.thnic.co.th (202.28.1.22) |

| | | | | +-ns-a.thnic.co.th ns-a.thnic.co.th (61.19.242.38) |

| | | | | | | +-ns-e.thnic.co.th ns-e.thnic.co.th (194.0.1.28) |

| | | | | | | | | +-sfba.sns-pb.isc.org sfba.sns-pb.isc.org (149.20.64.3) |

| | | | | | | | | | | +-th.cctld.authdns.ripe.net th.cctld.authdns.ripe.net (193.0.9.116) |

| | | | | | | | | | | | | +-kknt.kku.ac.th (202.12.97.21) |

| | | | | | | | | | | | | | | +-kku1.kku.ac.th (202.12.97.1) |

| | | | | | | | | | | | | | | | | +-ns.thnic.net ns.thnic.net ns.thnic.net (202.28.0.1) |

| | | | | | | | | | | | | | | | | | | +-ns2.kku.ac.th (202.12.97.44) |

| | | | | | | | | | | | | | | | | | | | | |

|

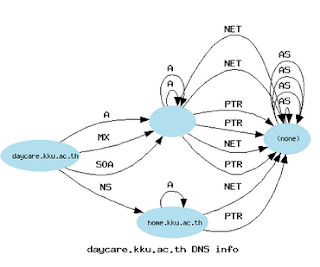

Step 2 ค้นหาความเกี่ยวข้อง DNS และการ routing

ค้นหาจาก http://sran.org/dns/ หรือ http://dns.robtex.com/daycare.kku.ac.th.html#records

ผลลัพธ์คือ

|

ตรวจสอบโดยใช้ http://wepawet.iseclab.org

Malware

Additional (potential) malware:

| URL | Type | Hash | Analysis |

|---|

| http://daycare.kku.ac.th/media/system/images/Extratos-Debitos.exe | PE32 executable for MS Windows (GUI) Intel 80386 32-bit Mono/.Net assembly | 320ba22fa9b47a135c235786e850f157 |

รายละเอียด อ่าน http://wepawet.iseclab.org/view.php?type=js&hash=12a654aded391a575b177607f80ef00d&t=1351079337#sec_network

สิ่งที่เห็นคือมีการ Redirect ไปที่โดแมน arjunkarki.org

Network Activity

| URL | Status | Content Type |

|---|

| http://daycare.kku.ac.th/media/system/images/Debitos-pendentes.php | 302 | text/html |

| http://www.arjunkarki.org/media/Debitos-Extrato.jar | 200 | application/zip |

Redirects

| From | To |

|---|

| http://daycare.kku.ac.th/media/system/images/Debitos-pendentes.php | http://www.arjunkarki.org/media/Debitos-Extrato.jar |

เมื่อทำการ whois โดเมนที่ต้องสงสัย ผลที่ได้คือ

Domain ID:D153928453-LROR

Domain Name:ARJUNKARKI.ORG

Created On:25-Aug-2008 16:18:46 UTC

Last Updated On:27-Oct-2012 02:21:26 UTC

Expiration Date:25-Aug-2013 16:18:46 UTC

Sponsoring Registrar:Click Registrar, Inc. d/b/a publicdomainregistry.com (R1935-LROR)

Status:OK

Registrant ID:DI_9323685

Registrant Name:Som Rai

Registrant Organization:Rural Reconstruction Nepal (RRN)

Registrant Street1:P.O.Box: 8130

Registrant Street2:Gairidhara

Registrant Street3:

Registrant City:Kathmandu

Registrant State/Province:Bagmati

Registrant Postal Code:n/a

Registrant Country:NP

Registrant Phone:+977.14427823

Registrant Phone Ext.:

Registrant FAX:

Registrant FAX Ext.:

Registrant Email:som@rrn.org.np

Admin ID:DI_9323686

Admin Name:Anup Manandhar

Admin Organization:Vianet Communications

Admin Street1:Pulchowk

Admin Street2:

Admin Street3:

Admin City:Kathmandu

Admin State/Province:Bagmati

Admin Postal Code:n/a

Admin Country:NP

Admin Phone:+977.15546410

Admin Phone Ext.:

Admin FAX:

Admin FAX Ext.:

Admin Email:anup@vianet.com.np

Tech ID:DI_9323686

Tech Name:Anup Manandhar

Tech Organization:Vianet Communications

Tech Street1:Pulchowk

Tech Street2:

Tech Street3:

Tech City:Kathmandu

Tech State/Province:Bagmati

Tech Postal Code:n/a

Tech Country:NP

Tech Phone:+977.15546410

Tech Phone Ext.:

Tech FAX:

Tech FAX Ext.:

Tech Email:anup@vianet.com.np

Name Server:DNS1.ARJUNKARKI.ORG

Name Server:DNS2.ARJUNKARKI.ORG

รายละเอียดที่ http://checkip.me/whomap.php?domain=arjunkarki.org

Link ไปที่เนปาลได้อย่างไร ...

มีความเป็นไปได้ว่าเว็บไซต์ที่นำเสนอมีการโดนเจาะระบบแล้วมีการฝั่ง file ที่มี malware อยู่โดย malware ชนิดนี้ถูกควบคุมจากอีกที่หนึ่ง

Step 4 วิเคราะห์ file malware

ทำการ download file ผ่าน sandbox Anubis iseclab

| Request: GET /media/system/images/Extratos-Debitos.exe |

| Response: 200 "OK" |

|

|

| C:\Documents and Settings\Administrator\Local Settings\Temporary Internet Files\Content.IE5\WDUF49AN\Extratos-Debitos[1].exe |

|

|

|

| C:\WINDOWS\system32\shell32.dll |

| C:\lsarpc, Flags: Named pipe |

| c:\autoexec.bat |

|

|

|

| C:\Documents and Settings\Administrator\Local Settings\Temporary Internet Files\Content.IE5\WDUF49AN\Extratos-Debitos[1].exe |

C:\lsarpc, Flags: Named pipe |

\Device\Afd\AsyncConnectHlp |

\Device\Afd\Endpoint |

\Device\RasAcd |

|

|

|

| File | Control Code | Times |

| C:\lsarpc, Flags: Named pipe | 0x0011C017 | 16 |

|

|

|

| File | Control Code | Times |

| \Device\Afd\Endpoint | AFD_GET_INFO (0x0001207B) | 2 |

| \Device\Afd\Endpoint | AFD_SET_CONTEXT (0x00012047) | 10 |

| \Device\Afd\Endpoint | AFD_BIND (0x00012003) | 2 |

| \Device\Afd\Endpoint | AFD_GET_TDI_HANDLES (0x00012037) | 4 |

| \Device\Afd\Endpoint | AFD_GET_SOCK_NAME (0x0001202F) | 3 |

| \Device\Afd\Endpoint | AFD_CONNECT (0x00012007) | 1 |

| \Device\Afd\Endpoint | AFD_SELECT (0x00012024) | 7 |

| \Device\Afd\Endpoint | AFD_SET_INFO (0x0001203B) | 1 |

| \Device\Afd\AsyncConnectHlp | AFD_CONNECT (0x00012007) | 1 |

| \Device\Afd\Endpoint | AFD_RECV (0x00012017) | 6 |

| \Device\Afd\Endpoint | AFD_SEND (0x0001201F) | 3 |

| unnamed file | 0x00120028 | 2 |

|

|

|

| File Name |

| C:\WINDOWS\System32\wshtcpip.dll |

| C:\WINDOWS\system32\DNSAPI.dll |

| C:\WINDOWS\system32\RASAPI32.DLL |

| C:\WINDOWS\system32\TAPI32.dll |

| C:\WINDOWS\system32\WINMM.dll |

| C:\WINDOWS\system32\WS2HELP.dll |

| C:\WINDOWS\system32\WS2_32.dll |

| C:\WINDOWS\system32\hnetcfg.dll |

| C:\WINDOWS\system32\mswsock.dll |

| C:\WINDOWS\system32\rasadhlp.dll |

| C:\WINDOWS\system32\rasman.dll |

| C:\WINDOWS\system32\rtutils.dll |

| C:\WINDOWS\system32\sensapi.dll |

| C:\WINDOWS\system32\shell32.dll |

| C:\WINDOWS\system32\wsock32.dll |

|

|

|

| Name | Query Type | Query Result | Successful | Protocol |

| daycare.kku.ac.th | DNS_TYPE_A | 202.12.97.32 | YES | udp |

|

|

|

| From ANUBIS:1029 to 202.12.97.32:80 - [daycare.kku.ac.th] |

| Request: GET /media/system/images/Extratos-Debitos.exe |

| Response: 200 "OK" |

|

|

|

| CritOpMutex |

| MSCTF.Shared.MUTEX.IFG |

| _SHuassist.mtx |

|

จากการใช้ virustotal ผลคือ

File detail

แสดงรายละเอียดพื้นฐานของไฟล์

Scan result

แสดงผลลัพธ์การสแกน

File fuzzy hashing

Context Triggered Piecewise Hashing ของไฟล์

File metadata

แสดงรายละเอียดและคุณลักษณะของไฟล์

รายละเอียดดูจาก http://www.siamhelp.org/scan/result/file/b07609c11d52d6eaa75c368e414bb025

เมื่อเอาค่า MD5 จาก file ไวรัสมาตรวจสอบพบว่า มี File name ที่เป็นไวรัสเดียวกันดังนี้

File names

- Extratos-Debitos.exe

- file-4758613_exe

- loader.exe

- output.3545948.txt

- b2c920576cebc4cde06f22763d9bf116f0a3e9cb.exe

- 3545948

- smona_524c8edb06461ebafd113be10053cc684ec3fba02c3662933bbe081af119c66c.bin

แล้วพบกันตอนหน้า ...

ไม่มีความคิดเห็น:

แสดงความคิดเห็น