ประธานที่ปรึกษาบริษัททูนาเบิล โปรเจค จำกัด ผู้ร่วมก่อตั้ง SRAN ผู้พัฒนาผลิตภัณฑ์และให้บริการด้าน Cyber Security อย่างครบวงจร มอบความไว้วางใจ BKI รับประกันภัยการให้บริการพร้อมชุดอุปกรณ์เฝ้าระวังภัยคุกคามทางอินเทอร์เน็ตเพื่อสร้างความมั่นใจให้ลูกค้า ด้วยแผนประกันภัย SRAN Cyber Insurance Plus ทุนประกันภัยสูงสุดถึง 1,000,000 บาท ผลิตภัณฑ์ SRAN NetApprove ซึ่งเป็นอุปกรณ์ที่เปรียบเสมือนกล้องวงจรปิดทางไซเบอร์ ที่มีความสามารถอันโดดเด่นในการเฝ้าระวังภัยคุกคามต่างๆ ที่จะเข้ามาทำความเสียหายของระบบและข้อมูล ตลอดจนยังจัดเก็บข้อมูลจราจรทางคอมพิวเตอร์ (Log File) ได้ภายในเครื่องเดียว สอดคล้องตามกฎหมายที่เกี่ยวข้องและสร้างความปลอดภัยของข้อมูลได้อย่างครบวงจร

วันพฤหัสบดี, มีนาคม 18

วันจันทร์, สิงหาคม 8

ใช้ SRAN วิเคราะห์การติดต่อสื่อสารผ่านโปรแกรม Pokemon Go

โลกเราวันนี้ มีอย่างหนึ่งที่เหมือนกันคือ การทำอะไรตามๆกัน จนเป็นกระแสสังคม หรือโปเกมอนฟีเวอร์ ให้ทายไม่เกินเดือนก็เริ่มหมดอายุความฟีเวอร์ ต้องเดินตามรุุ่นพี่ที่เคยเกิดก่อน เช่น ตุ๊กตาลูกเทพ เฟอร์บี้ และอื่นๆ ที่ผ่านมา

เมื่อเห็นคนทำก็อยากทำตามบ้างครับ

แต่ทำครั้งนี้ สำหรับผมแล้ว จะลองมาแกะให้เห็นเบื้องหลังการติดต่อสื่อสาร เพื่อที่ทำให้เข้าใจ และรู้ทันการติดต่อสื่อสารจากการเล่นเกมส์ Pokemon Go และมาดูกันว่ามันแตกต่างกับที่ตาเรามองเห็นในโลกทางกายภาพอย่างไร เมื่อเราดำดิ่งไปในโลกของข้อมูลที่ต้องใช้ตาพิเศษมองเข้าไป Pokemon Go เป็นแค่ความบันเทิง หรือเป็นเครื่องมือหนึ่งในยุทธศาสตร์ Cyber warfare ระดับโลก หรือ ถูกทุกข้อ ลองมาดูกันครับ

ขั้นตอนเราจำลองระบบเครือข่ายขึ้นมา 1 วง โดยใช้ Switch และอุปกรณ์ AP (Access Point) เพื่อกระจายสัญญาณ Wi-Fi ให้กับอุปกรณ์

โดยตั้งวงเป็นชุดไอพีเดียวกันหมดขึ้น LAN 192.168.150.x Wifi 192.168.1.x ใช้ช่องทางออกอินเทอร์เน็ตผ่าน 3BB

และเรามีอุปกรณ์จัดเก็บบันทึกข้อมูลจราจรคอมพิวเตอร์ โดยใช้ Network Log ที่ได้รับจากการสำเนาข้อมูลจากอุปกรณ์มาวิเคราะห์ ในที่นี้เราใช้ SRAN รุ่น LT50 Hybrid

เกมส์ Pokemon Go พัฒนาโดยบริษัท Niantic ทำบนระบบปฏิบัติการ iOS และ Android โดยเกมส์จะเน้นไปทางการใช้การค้นหาพิกัดทางภูมิศาสตร์เพื่อค้นหาตัวการ์ตูนโปเกมอน ทำให้ผู้เล่นเพลิดเพลินในการค้นหาจากโลกเสมือนไปยังโลกแห่งความจริงที่บางครั้งอาจพบข่าวว่าเดินจนตกน้ำ หรือ เกิดอุบัติเหตุจาการเล่นเกมส์ผ่านสมาร์ทโฟน (สังคมก้มหน้าอย่างแท้จริง)

เมื่อเริ่มต้นทำการดาวโหลดโปรแกรมโปเกมอน จะเห็นว่ามีการทำ SSO (Single Sign On) ผ่าน E-mail ของ Gmail หากใครมี Gmail ก็สามารถใช้งานโปรแกรมนี้ได้โดยไม่ต้องสมัครทางอื่น (ลองอ่านบทความเก่า หนึ่งในนั้น คนไม่มีตัวตนไม่มีสิทธิ )

เมื่อทำการสมัครเล่นเกมส์มีการติดต่อไปที่ seattleclouds.com การเชื่อมต่อในจุดนี้มีความเสี่ยงหากพื้นที่นั้นมีคนทำ MITM หรือ ดักรับข้อมูลอยู่ เนื่องจากข้อมูลที่ส่งไปเป็น Paint text

เช่น เห็น data leak จากข้อมูลพื้นฐานเครื่องของคนอื่นได้ เมื่ออยู่ LAN วงเดียวกัน หรืออยู่บนระบบเครือข่ายเดียวกันและมีอุปกรณ์ดังกล่าวอยู่ด้วย ก็มีโอกาสรั่วจากจุดนี้ได้

ผ่าน xml เป็นข้อมูลรั่วออกมา

ส่วนการเชื่อมต่อไปยัง โดเมนอย่างน้อยดังนี้

ภาพการเรียกข้อมูลผ่านค่า DNS ของเกมส์ Pokemon เมื่อทำการเริ่มใช้งานตอนแรก จะบอกโดเมนที่ติดต่อและค่าไอพีของ Server DNS เหล่านี้ ซึ่งตรงนี้เป็นฝั่ง Web Services หลังบ้าน Pokemon Go

ช่วงแรกในการสมัครอาจมี Data leak อยู่บ้าง โดยเฉพาะ domain ดังภาพด้านล่าง

ถ้ามีการ MITM ก็น่าจะมีการขโมย account กันได้

ลองมาดูหากจะตรวจ Pokemon Go บน Network ขององค์กรเราจะเริ่มอย่างไร

อันดับแรกเราควรสำรวจอุปกรณ์ที่มีทั้งหมดก่อน ในที่นี้ใช้ SRAN เป็นตัวสำรวจอุปกรณ์บนระบบเครือข่าย

และเครื่องที่จะใช้ทดสอบเกมส์ Pokemon Go คือ Private IP : 192.168.1.143 เราใช้ชื่อว่า "มือถือของนก" เป็นมือถือยี่ห้อซัมซุง ระบบปฏิบัติการ Android (ขอล็อคเป้าที่เครื่องนี้)

และทำการเพิ่มข้อมูลในระบบ Inventory ที่มีในเครื่อง SRAN จากนั้นเราก็มาดู Log file ที่เกิดขึ้นทาง ระบบเครือข่ายคอมพิวเตอร์ (Network Log)

โดยเข้าหน้าค้นหา Deep Search ว่า "pokemon" สิ่งที่ได้คือ User_agent ของอปุกรณ์ จะขึ้นมาทันทีว่า ใช้โปรแกรม Pogemon go อยู่ โดย User_agent จะแสดงค่าดังนี้

pokemongo/0 CFNetwork/758.5.3 Darwin/15.6.0

ภาพการติดต่อสื่อสาร จากไอพีต้นทาง ไปยังไอพีปลายทางระบบแม่ข่ายที่ให้บริการเกมส์ Pokemon Go รวมถึงรายละเอียดการติดต่อสื่อสาร ผ่าน Protocol HTTP (ตรวจในส่วนที่ไม่มีการเข้ารหัสข้อมูล)

เมื่อทำลงรายละเอียดของข้อมูลชุดไอพีในการติดต่อสื่อสาร

Host Name : lh3.ggpht.com , lh4.ggpht.com , lh6.ggpht.com

ส่วนค่าไอพีได้รับ มีค่าเดียวคือ IP 216.58.196.33 (Cloud Service จาก Google)

PING photos-ugc.l.googleusercontent.com (216.58.221.33) 56(84) bytes of data.

64 bytes from hkg08s13-in-f33.1e100.net (216.58.221.33): icmp_seq=1 ttl=54 time=25.4 ms

เดาได้ว่าเป็น IP (216.58.x.x) ช่วงดังกล่าวน่าจะเป็น Load Balancer แต่นี้ทำบนผู้ให้บริการ 3BB ซึ่งในแต่ละผู้ให้บริการอาจจะมีความแตกต่างกันไปก็ได้

AS15169 ของ Google Inc

ลองไม่เดาจริงๆ มันควรอยู่ย่านไอพีไหนบ้าง ตัว content ใน pokemon Go

ใช้เครื่องมือ Shodan ตรวจให้

เปิด 80 , 443 Server จาก Google ส่วนใหญ่จะมีการ Harden เปลืองแรงเปล่าหากจะค้นหาต่อ

และยังไม่อยากเข้าลึกเพราะอาจเจอเส้นขนส่งข้อมูลแปลกๆ อยู่ (ไม่ขอกล่าวในที่นี้ ลองคิดดูประเทศมหาอำนาจหลายประเทศที่ไม่ใช่ขั้วฝั่งผู้ผลิต ก็ออกมาแบนกันแล้ว ซึ่งเขามองว่าเป็น Cyber war แบบหนึ่ง)

กลับมาต่อ ลองมาส่อง DNS Log สำหรับ Pokemon Go บ้างหน้าตาเป็นไง

แล้ว SSL Log ล่ะ

ทั้ง DNS และ SSL จะพบ IP 216.58.196.33 เป็นเรื่องอื่นที่ไม่ใช่ Pokemon Go จึงแสดงให้เห็นว่าไอพี นี้ไม่ได้ใช้เฉพาะเกมส์ Pokemon เท่านั้น

DNS Log ที่เกี่ยวกับ Pokemon หน้าตาเป็นอย่างงี้

ปรากฎว่า Pokemon ซ่อนตัวที่ HTTP Log ชอบเลยครับ

URI ที่พบบน HTTP Log พบว่าจุดแสดงภาพ ไม่มีการเข้ารหัสของรูปภาพ

ยกตัวอย่าง

http://lh3.ggpht.com/owWi6EWWDy1iPCHW1xfbSMwoZF5ZRqK2o-KClJS_Opy24OdDNfMx5UUV_TSLetDF4mIhrpEEE54EOydW5CQRGQ

(หากเปิดไม่ได้ เป็นเพราะ session หมดอายุ)

ภาพที่มาจาก URL ที่บอกนี้จะพบตัว Pokemon ซ่อนอยู่ ส่วนมากจะอยู่ใกล้ๆศาล ... อันนี้คงเกิดจากการเขียนโปรแกรมแบบสุ่ม (Random)

เมื่อทำการทดสอบการใช้งานของข้อมูล (Bandwidth)

ทำการค้นหา เวลาที่ใช้เปิดเกมส์ Pokemon Go

ทำการค้นหา Deep Search โดยทำการเลือก ค้นหาเวลา 09:01 ของวันที่ 8 สิงหาคม 2559 ผลลัพธ์

เมื่อได้ผลลัพธ์ทำการคัดกรองเฉพาะค่าไอพี 192.168.1.143 สิ่งที่ได้คือค่าการติดต่อสื่อสาร ของโปรแกรม Pokemon Go

ค่า Duration คือการระยะเวลาทั้งหมดของการสื่อสาร จะพบว่าติดต่อไปที่เครื่อง 220 วินาที นานที่สุดของการใช้งานบนเครื่องนี้ในช่วงเวลาที่ติดต่อไปที่ IP 216.58.196.33

การรับค่าคือ 70,145 Byte และอีกครั้งที่ 43,429 Byte ซึ่งเป็นประมาณไม่มากแต่มีการใช้งานต่อเนื่อง

ตลอดระยะเวลาที่เครื่องมือถือของนกใช้งานโปรแกรม Pogemon Go คือ 9:00 - 10:00 ใช้ Bandwidth ทั้งหมด

14.43 MB ตลอดช่วงเวลา 1 ชั่วโมง

ใช้จำนวน Session ที่เชื่อมต่อทั้งหมด

513 ครั้ง ตลอดช่วงเวลา 1 ชั่วโมง

การป้องกัน

สำหรับองค์กรที่ต้องการ Block ไม่ให้พนักงานเล่น อย่าเข้าใจผิดว่าเอา IP ที่ผมให้ไปนั้นใส่ Firewall นะ เพราะมันมีหลาย App วิ่งบน IP 216.58.196.33 หรือห้าม block domain ที่ชื่อ lhตัวเลข.ggpht.com จะทำให้ใช้งานไม่ได้บาง App บนมือถือ ส่งผลการทำงานที่ไม่ปกติ

การ Block ต้องใช้พวก Next Gen Firewall หรือ NIPS แบบ inline ขวางลำที่ระบบเครือข่าย โดยใช้การ block พวก User_agent ที่บ่งบอกว่าเป็น Pokemon เอาครับ

สรุปว่า Pokemon Go เกมส์ยอดฮิต สำหรับความเสี่ยงที่ผมพบ คือ ความเป็นส่วนตัวเรื่อง Location base จะถูกส่งไปชุดไอพีของ Google Cloud โดยมีบริษัทที่ทำเนื้อหาของเกมส์อยู่เบื้องหลัง ซึ่งตัวผมไม่โลกสวย ผมกลับมองว่าเป็นการเต็มใจเชิญเข้าถึงพื้นที่ Private เช่นภายในรั้วบ้าน ในตัวอาคาร ในหมู่บ้าน lสถานที่ราชการ หน่วยงานด้านความมั่นคง และอื่นๆ ก็เห็นถึง location ภายใน ได้ที่ในอดีต google street view ไปไม่ถึง แต่นี้ด้วยความยินยอมและสมัครใจ Big data ฝั่งผู้ให้บริการ ได้ว่าอัพเกรดคลังข้อมูลอีกครั้ง ซึ่งในอนาคตการค้นหาข้อมูลของเราคงพบอะไรลึกขึ้นอีกก็เป็นได้

งานนี้โตเร็วเกินขาดจึงละเลยความปลอดภัยไปบ้าง มีการหลุดให้เห็น เช่น ภาพที่มากับ Pokemon ปัจจุบันเท่าที่ทดสอบพบว่าไม่มีการเข้ารหัส จะทำให้ session ที่เกิดขึ้นบนเครือข่ายนั้นๆ หากมีโจร จะถูกขโมยค่า cookie ได้ไม่ยาก เช่นมีการดักรับข้อมูลกลางอากาศ MITM เป็นต้น ในกรณีที่มีการเก็บบันทึกข้อมูลจราจรทาง Network Log ก็จะมองเห็นเช่นกัน ทำให้สามารถมองเห็นภาพสถานที่ได้ จากข้อมูลที่ส่งผ่านทางระบบเครือข่าย นั้นหมายความว่ากรุณาเล่นอย่างคำนึงความเป็นส่วนตัวด้วยเพราะข้อมูลที่ส่งไปประมวลผล Big data มันลอยไปบนก้อนเมฆแห่งข้อมูล

จึงอย่าได้ไปส่องหา Pokemon ในห้องนอนล่ะกันนะ ถ้าไม่อยากให้ก้อนเมฆแห่งข้อมูลเก็บบันทึกไว้จงอย่าทำ

จบข่าว

08/08/59

Nontawatt

นนทวรรธนะ สาระมาน

พ่อบ้าน

วันศุกร์, มีนาคม 11

NetApprove กว่า 2 ปี ที่เป็นจริง

ภาพรวมสถานะการณ์ข้อมูลที่เกิดขึ้นบนเครือข่ายองค์กร

บนหน้าจอของ SRAN NetApprove เพียงหน้าเดียวก็ทำให้ทราบถึงเหตุการณ์และสถานะการณ์ปัจจุบันที่เกิดขึ้น ทุกหน้าการแสดงผล กว่า 100 เมนูการแสดงผล ใน SRAN NetApprove สามารถปริ้นเป็นรายงานเพื่อผู้บริหารได้ (Print to PDF Report) รองรับค่าการแสดงผลผ่าน Web GUI และการออกแบบ Responsive Web Design ที่สามารถใช้งานได้ทั้งบนเครื่องคอมพิวเตอร์ และ มือถือ

SRAN NetApprove คือการให้แบบ Full Functional Network Security and Logging Report โดยมีคุณสมบัติ

1. การสำรวจข้อมูลแบบอัตโมมัติเพื่อระบุตัวตนอุปกรณ์บนระบบเครือข่ายคอมพิวเตอร์ (Automatic Identification Device)

การค้นหาอุปกรณ์บนระบบเครือข่ายอย่างอัตโนมัติ เพื่อระบุตัวตนผู้ใช้งาน โดยไม่ต้องปรับค่าอื่นใดในอุปกรณ์ก็สามารถทำการค้นหาอุปกรณ์ที่อยู่บนระบบเครือข่ายคอมพิวเตอร์ได้

1.1 รายงานการคัดแยกเครื่องที่รู้จัก (Known Device) และ ไม่รู้จัก (Unknown Device) ได้โดยการยืนยัน (Approve) เป็นที่มาของชื่อ "NetApprove" เมื่อทำการยืนยันค่าแล้วหากมีอุปกรณ์แปลกปลอมเข้าสู่ระบบเครื่อข่ายก็สามารถตรวจพบได้ (Rouge Detection)

1.2 รายงาน BYOD (Bring Your Own Device) แสดงค่าอุปกรณ์พกพาที่เข้าสู่เครือข่ายคอมพิวเตอร์ขององค์กรได้โดยแยก Desktop (คอมพิวเตอร์พกพา เช่นโน้ตบุ๊ค) และมือถือ (Mobile) และรู้ว่าใครนำเครื่องพกพามาใช้งานภายในเครือข่ายองค์กร

1.3 รายงานการเก็บบันทึกเป็นค่าอุปกรณ์ (Device Inventory) โดยแยกการเก็บค่าจากอุปกรณ์ (Device) ชื่อผู้ใช้งานจากระบบ Active Directory , จาก Radius ค่าจากการ Authentication , ค่า IP Address ผู้ใช้งาน , ค่า MAC Address , แผนก (Department) , ยี่ห้อรุ่นอุปกรณ์ เป็นต้น

1.4 รายงานการเก็บบันทึกค่าซอฟต์แวร์ (Software Inventory) ที่ใช้ซึ่งในส่วนซอฟต์แวร์จะทำการค้นพบประเภทซอฟต์แวร์ที่ใช้ได้แก่ ซอฟต์แวร์ประเภทเว็บบราวเซอร์ , ซอฟต์แวร์ประเภทมัลติมีเดีย , ซอฟต์แวร์ประเภทใช้งานในออฟฟิศ ซอฟต์แวร์ที่ไม่เหมาะสมเช่นโปรแกรม Bittorrent ก็สามารถตรวจและค้นพบได้

1.5 การวาดรูปความเชื่อมโยงระบบเครือข่าย (Topology) สร้างภาพเสมือนบนระบบเครือข่ายเป็น Network topology แบบ link chart ในการติดต่อสื่อสาร (Interconnection)

1.6 การสำรวจเครื่องที่มีโอกาสเปลี่ยนค่า Leak path เชื่อมต่อกับ gateway อื่นที่ไม่ใช่ขององค์กร

2. การวิเคราะห์และเทคโนโลยีในการตรวจจับความผิดปกติข้อมูล (Detect and Analyzer) ประกอบด้วย

2.1 Attack Detection รายงานการตรวจจับการโจมตี ที่เป็นพฤติกรรมที่ชัดเจนว่าทำการโจมตีระบบ ได้แก่การ Brute Force รหัสผ่านที่เกิดขึ้นบนตัวอุปกรณ์ และเครื่องแม่ข่ายที่สำคัญ เช่น Active Directory , Web Server , Mail Server เป็นต้น อีกทั้งยังสามารถตรวจพบการโจมตีโดยการยิง Exploit เข้าสู่เครื่องแม่ข่ายที่สำคัญ เป็นต้น

2.2 Malware/Virus Detection รายงานการตรวจจับมัลแวร์ /ไวรัสคอมพิวเตอร์ที่เกิดขึ้นบนระบบเครือข่าย สามารถทำการตรวจจับได้โดยไม่ต้องอาศัยการลงซอฟต์แวร์ที่เครื่องลูกข่าย (Client) แต่ทำการตรวจผ่านการรับส่งค่าที่เกิดขึ้นบนระบบเครือข่ายคอมพิวเตอร์

2.3 Botnet Detection รายงานการตรวจบอทเน็ตภายในองค์กร และการโจมตีบอทเน็ตเข้าสู่ระบบเครือข่ายคอมพิวเตอร์ภายในองค์กร

2.4 Behavior Data Leak Detection รายงานการตรวจจับพฤติกรรมของพนักงานที่มีโอกาสสุ่มเสี่ยงในการลักลอบข้อมูลออกนอกบริษัท

2.5 Bittorrent Detection รายงานการตรวจจับการใช้งานโปรแกรมดาวโหลดไฟล์ขนาดใหญ่ที่ส่งผลกระทบต่อการใช้งานภายรวมภายในองค์กร

2.6 Anomaly Detection รายงานการตรวจจับภัยคุกคามที่มีความผิดปกติในการติดต่อสื่อสาร

2.7 Tor/Proxy Detection รายงานการตรวจจับซอฟต์แวร์ประเภทอำพรางการสื่อสารเพื่อใช้หลบเลี่ยงการตรวจจับข้อมูลภายในระบบเครือข่ายคอมพิวเตอร์

2.8 HTTP / SSL Analyzer รายงานการตรวจวิเคราะห์การใช้งานเว็บไซต์พร้อมจัดทำสถิติการใช้งานอินเทอร์เน็ตภายในองค์กร

2.9 APT (Advanced Persistent Threat) Detection รายงานการตรวจพฤติกรรมที่มีโอกาสเป็นภัยคุกคามประเภท APT และมีความเสี่ยงต่อองค์กร

3. การวิเคราะห์ข้อมูลจาก Log (Log Analytic)

3.1 Threat event correlation รายงานการวิเคราะห์ข้อมูลจากการรวบรวมเหตุการณ์ภัยคุกคามที่เกิดขึ้นภายในระบบเครือข่ายคอมพิวเตอร์องค์กร

3.2 Risk score รายงานการวิเคราะห์ความเสี่ยงเพื่อสร้างเป็นดัชนีชี้วัด (Indicator of Compromise) ภัยคุกคามภายในองค์กร

3.3 Risk Analyzer (High , Medium , Low) รายงานการวิเคราะห์ระดับเหตุการณ์ความเสี่ยงระดับสูง ความเสี่ยงระดับกลางและความเสี่ยงระดับต่ำ เพื่อแสดงค่าและการจัดทำรายงาน

3.4 Executive summary (Hour , Daily , Monthly) รายงานการจัดสรุปสถานะการณ์ทั้งหมดให้ระดับผู้บริหารองค์กร โดยกำหนดได้ที่เป็นรายชั่วโมง รายวัน และรายเดือน

3.5 Thai Cyber Law Act รายงานความเสี่ยงที่มีโอกาสเข้าข่ายตามมาตราฐานความผิดเกี่ยวกับการใช้งานคอมพิวเตอร์ภายในองค์กร โดยแยกแยะตามมาตรา 5,6,7,8,9,10 และ 11 ซึ่งเป็นจุดเด่นสำคัญที่มีความแตกต่างกับสินค้าอื่นและช่วยให้ออกรายงานสำหรับผู้บริหารได้อย่างครบถ้วน

4. การเฝ้าติดตามปริมาณการใช้งานข้อมูลภายในองค์กร (Bandwidth Monitoring)

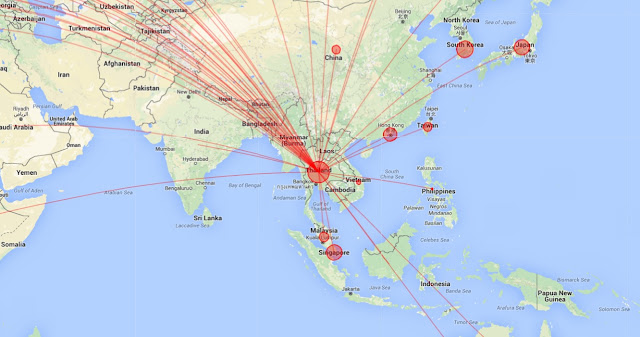

4.1 Country / City monitoring (In-out organization) รายงานผลการเฝ้าติดตามปริมาณการใช้งานข้อมูลระดับประเทศ ระดับเมือง ที่ส่งข้อมูลเข้าในองค์กรเรา และที่องค์กรของเราติดต่อไปยังโลกภายนอก

เป็นการตรวจสอบข้อมูลวิ่งเข้าสู่องค์กร (Incoming data) และข้อมูลที่ถูกนำออกนอกองค์กร (Out going data) โดยผ่านเทคโนโลยี GeoData

4.3 Application Monitoring (Software bandwidth usage) รายงานการใช้แอพลิเคชั่นและปริมาณการใช้ข้อมูลภายในองค์กรกว่า 1,000 ชนิด ได้แก่ SAP , ERP , Orcal , Skyp, Microsoft และ Enterprise แอพลิเคชั่น SRAN รู้จักทำการเฝ้าติดตามและรายงานผ่านหน้าจอเพื่อดูปริมาณการใช้งานที่มีผลกระทบต่อองค์กร

4.4 Social Network Monitoring (Facebook , Line ,Youtube , Google Video , Twitter , Pantip) รายงานการใช้งานเครือข่ายสังคมออนไลน์เพื่อให้รู้ถึงปริมาณข้อมูลที่ใช้ภายในองค์กร ได้แก่ Facebook , Line , Youtube , Google Video , Twitter และ Pantip ทำให้ผู้บริหารองค์กรสามารถทราบความเคลื่อนไหวและการใช้ปริมาณข้อมูลภายในองค์กร

4.5 User Monitoring รายงานและจัดอันดับการใช้งาน Bandwidth ภายในองค์กร โดยจะเห็นรายชื่อผู้ใช้จากคุณสมบัติข้อ 1 ทำให้เราทราบถึงชื่อผู้ใช้งานและค่า Bandwidth ที่สูงสุดและทำเป็นรายงานผลได้เป็นรายชั่วโมง รายวัน และรายเดือน

5. การค้นหาข้อมูลในเชิงลึก (Deep Search)

5.1 การพิสูจน์หลักฐานทางข้อมูลสารสนเทศ (Network Forensic Evident data) ค้นหาเหตุการณ์ที่เกิดขึ้น แบ่งตามเนื้อหา (content search) ดังนี้ Web Access , Files Access , Network connection , SSL , Mail , Data Base , Syslog , VoIP , Remote Desktop , Radius และ Active Directory เหล่านี้สามารถค้นหา RAW Log ที่เกิดขึ้นได้ ทั้งแบบปัจจุบัน และ ย้อนหลังตามกฎหมาย

5.2 การค้นหาข้อมูลเชิงลึกสำหรับผู้บริหารและทรัพยากรบุคคล (HR /Top Manager query sensitivity data) การค้นหาเชิงลึกสำหรับผู้บริหารระดับสูง ที่ระบุถึงพฤติกรรมการใช้งานและการสื่อสารผ่านระบบอินเทอร์เน็ตและเครือข่ายคอมพิวเตอร์ภายในองค์กร

5.3 การค้นหารวดเร็ว และสามารถใช้เงื่อนไขในการค้นหา เช่น AND OR NOT เข้ามาเกี่ยวข้องเพื่อให้การค้นเป็นไปอย่างมีประสิทธิภาพที่สุด

6. การบริหารจัดการค่าการประเมินความเสี่ยง (Vulnerability Management)

6.1 Passive Vulnerability scanner : เป็นการทำงานต่อเนื่องเพื่อตรวจสอบและประเมินความเสี่ยงโดยทำการตรวจสอบจากค่า CVE (Common Vulnerabilities and Exposures) การค่า SSL Heartbleed Poodle, Shellsock ที่พบเครื่องแม่ข่ายและลูกข่ายภายในองค์กรที่มีโอกาสเกิดความเสี่ยงจากช่องโหว่นี้, การตรวจสอบการรับใบ Certification ที่ไม่ถูกต้อง ที่อาจตกเป็นเหยื่อการทำ MITM (Man in The Middle Attack) การตรวจสอบการรับใบ Certification ที่หมดอายุ expired date SSL certification) การตรวจสอบการรับส่งไฟล์ขนาดใหญ่ที่เกิดขึ้นในองค์กร , การตรวจสอบ backdoor และการสื่อสารที่ผิดวิธีจากมาตรฐาน และทำการแจ้งเตือนผ่าน Incident response notices

6.2 Active Vulnerability scanner : การตรวจสอบโดยตั้งค่า ตรวจสอบความปลอดภัยให้กับเครื่องแม่ข่ายที่ใช้ทำเป็น Active Directory การตรวจสอบรายชื่อผู้ใช้งาน ค่าความปลอดภัย รวมถึงการตรวจสอบเครื่องที่มีโอกาสติดเชื้อและมีช่องโหว่ตาม CVE

6.3 IPv6 checklist : การตรวจสอบค่า IPv6 โดยทำการส่งค่าตรวจสอบแบบ Broadcast เพื่อสำรวจเครือข่ายว่าอุปกรณ์ไหนที่รองรับค่า IPv6 และจัดทำรายงานการสำรวจ

7.3 รองรับ SCP , sFTP และการ mount files log จากเครื่องอื่นมาเก็บแบบรวมศูนย์ (Centralization Log) และมีความสามารถใน Export Data ออกเพื่อใช้ในการพิสูจน์หาหลักฐาน การ Export ข้อมูลเรียงตามชั่วโมง วันและเดือนปี

8. การเก็บบันทึกค่าสำหรับให้ IT Audit ในการตรวจสอบข้อมูลและใช้เป็นหลักฐาน (Log Audit)

9. การวิเคราะห์ไฟล์ที่ติดเชื้อจากการติดต่อสื่อสารบนระบบเครือข่ายคอมพิวเตอร์ (Malware Analytic)

ทั้ง 10 ข้อที่กล่าวมาบรรจุลงบนเครื่อง SRAN Appliance ที่พร้อมใช้งาน

สามารถติดตั้งและเห็นผลภายใน 5 นาที ไม่จำเป็นต้องใช้ผู้เชี่ยวชาญก็สามารถติดตั้งได้ และเมื่อใช้อุปกรณ์ SRAN NetApprove ก็เปรียบเสมือนกับมีผู้เชี่ยวชาญระดับมืออาชีพทำงานให้เรา ทำงานรายงานผล สรุปให้ผู้บริหาร เฝ้าระวังและคุ้มครองให้องค์กรและหน่วยงานเรามีความมั่นคงและปลอดภัยทางข้อมูล 24 x 7 โดยไม่มีวันเหนื่อยล้า

หมายเหตุ ค่า * คือเป็น Feature ที่ทดลองใช้งานจริง

Nontawattana Saraman

นนทวรรธนะ สาระมาน

SRAN Dev Team

10/3/58

วันจันทร์, มกราคม 9

แนวโน้มภัยคุกคาม ปี 2012

แนวโน้มภัยคุกคามทางคอมพิวเตอร์และอินเทอร์เน็ต ปีค.ศ. 2012 (พ.ศ 2555)

ถือ เป็นธรรมเนียมปฏิบัติไปแล้วสำหรับบริษัทและบล็อกด้านความปลอดภัยต่าง ๆ ที่เมื่อสิ้นปีจะทำนายแนวโน้มของภัยคุมคามคอมพิวเตอร์และอินเทอร์เน็ตสำหรับ ปีถัดไป ทีมงาน SRAN ได้ค้นหาและอ่านบทความทำนายแนวโน้มจากหลายสำนักจนได้รวบรวมเกิดเป็นบทความ นี้ขึ้นหวังว่าหลังจากที่ได้อ่านแล้วจะทำให้ผู้อ่านได้ความคิดใหม่ ๆ ในการป้องกันตัวเองและครอบครัวจากจากภัยที่คุณอาจจะต้องพบเจอเข้าในสักวัน หนึ่ง เพราะคอมพิวเตอร์และอินเทอร์เน็ตเป็นเรื่องใกล้ตัวที่คุณไม่อาจมองข้ามได้ อีกต่อไป

1. การโจมตีเป้าหมายเจาะจง (targeted attack) จะทำให้เกิดความเสียหายและมีความซับซ้อนมากขึ้น

สอง ปีที่ผ่านมามีข่าวเกี่ยวกับการโจมตีต่อเป้าหมายเจาะจง เนื่องจากกลุ่มที่ใช้คอมพิวเตอร์และเครือข่าย เพื่อเคลื่อนไหวทางการเมือง (เรียกว่า hacktivist มาจากคำว่า hack รวมกับ activist) อย่าง Anonymous และ LulzSec รวมถึงการเพิ่มขึ้นของอาชญากรรมทางอินเทอร์เน็ต ที่มุ่งเป้าไปที่รัฐบาล ธุรกิจและนักเคลื่อนไหวทางการเมือง ที่ต้องอาศัยเทคโนโลยีขั้นสูงและระยะเวลาที่ยาวนาน เรียกว่า Advanced Persistent Threats (APTs)

ตัวอย่างได้แก่ การโจมตีอย่างต่อเนื่องที่ทำให้โซนี่ต้องหยุดให้บริการเพลย์สเตชั่นเป็นเวลา นาน ทำให้เกิดความเสียหายทางการเงิน และการรั่วไหลของข้อมูลผู้ใช้ และการโจมตีเครือข่ายของล็อกฮีด มาร์ติน (Lockheed Martin) บริษัทผู้ผลิตเครื่องบินระหว่างประเทศและเทคโนโลยีที่ก้าวหน้า ที่อาจมีจุดมุ่งหมายเพื่อจารกรรมข้อมูลการออกแบบเครื่องบินรบ

เรา สังเกตได้ถึงระดับความซับซ้อนของการโจมตีเหล่านี้ เช่น ในขณะที่การโจมตีโซนี่เกิดจากการบุกรุกเครื่องแม่ข่ายเว็บ (web server) ที่ไม่ได้แก้ไขช่องโหว่ของโซนี่เอง แต่การโจมตีล็อกฮีด มาร์ตินเป็นผลมาจากการโจมตีบริษัท RSA ทางอีเมล เริ่มแรก พนักงานของ RSA ได้รับอีเมลแนบไฟล์สเปรดชีท ที่โจมตีช่องโหว่ Adobe Flash Playerและติดตั้งประตูหลัง (backdoor) และส่วนประกอบอื่น ๆ ของมัลแวร์ จากนั้นมัลแวร์ดังกล่าวจึงถูกใช้เพื่อเข้าถึงระบบของRSA และขโมยข้อมูลทางเทคนิคของ SecurID ซึ่งเป็นการยืนยันตัวตนสองปัจจัย (two-factor authentication) RSA ยืนยันว่าข้อมูลดังกล่าวถูกใช้เพื่อโจมตีล็อกฮีด มาร์ติน

เห็นได้ชัดว่าเหยื่อของการโจมตีเหล่านี้ได้รับความเสียหายมาก รวมถึงการเสียชื่อเสียง เสียความเชื่อมั่นของลูกค้า

ราคาหุ้นตกและเสียค่าใช้จ่ายในการแก้ไขปัญหาในทางเทคนิค

เมื่อเร็ว ๆ นี้ APTs ได้แสดงให้เห็นถึงความสามารถของมัน หนอน Stuxnet เป็นหนึ่งในตัวอย่างที่ดี อีกทั้ง

Stuxnet ยังใช้ใบรับรองอิเล็กทรอนิกส์ (digital certificate) ที่ถูกต้องอีกด้วย เมื่อพิจารณาถึงกรณีที่ใบรับรองถูกขโมยจากผู้ให้บริการออกใบรับรอง อิเล็กทรอนิกส์ DigiNotar เชื่อว่าการโจมตีต่อเป้าหมายเจาะจงจะมีเพิ่มขึ้น

โดยมีความซับซ้อนมากขึ้น ใช้การโจมตีช่องโหว่แบบ zero-day (ช่องโหว่ที่ยังไม่มีวิธีแก้ไขจากผู้ขายผลิตภัณฑ์)

และใช้หลายขั้นตอนในการโจมตี

2. จะมีการหลอกลวงในเครือข่ายสังคมออนไลน์เพิ่มมากขึ้น

เครือ ข่ายสังคมเป็นหนึ่งในวิธีสำคัญในการสื่อสาร ปฏิสัมพันธ์และร่วมแบ่งปัน ระหว่างผู้บริโภคและธุรกิจผ่านทางเว็บ โชคไม่ดีที่บริการเหล่านี้ตกเป็นเป้าหมายในการก่ออาชญากรรมทางอินเทอร์เน็ต เช่นกัน

แคมเปญที่มีจุดประสงค์ร้ายแพร่หลายไปทั่วสังคมออนไลน์ หนึ่งในวิธีการหลักที่แคมเปญทางเฟซบุ๊คแพร่หลายไป

คือวิธีที่เรียกว่า "likejacking" รูปแบบหนึ่งของเทคนิค clickjacking เมื่อผู้ใช้ถูกหลอกให้กด "Like" ในหน้าเว็บหนึ่งซึ่งจะมีผลให้แสดงข้อความหน้า Wall ในเฟซบุ๊ค บ่อยครั้งที่ข้อความเหล่านี้จะเป็นข้อความที่น่าตื่นเต้น เช่น การตายของอุซามะฮ์ บิน ลาดิน หรือ เอมี ไวน์เฮาส์ ซึ่งจะนำไปสู่หน้าเว็บมุ่งร้ายหรือน่าสงสัย รูปแบบหนึ่งที่พบทั่วไปคือแบบสำรวจออนไลน์ที่บังคับให้ผู้ใช้กรอกข้อมูลก่อน ดูวิดีโอที่ต้องการ ผู้ที่หลอกล่อให้ผู้ใช้กรอกแบบสำรวจได้สำเร็จจะได้เงินตอบแทน ส่วนแคมเปญมุ่งร้ายอื่น ๆ เช่น ใช้บริการย่อ URL เพื่อเปลี่ยนเส้นทางผู้ใช้ไปยังหน้าเว็บมุ่งร้าย หรือหลอกล่อให้ผู้ใช้ copy / paste URL ที่อ้างว่าเป็นวิดีโอลงไปใน address bar โดยตรง

ผู้ให้ บริการเครือข่ายสังคมอย่างเฟซบุ๊คและทวิตเตอร์มีผู้ใช้หลายร้อยล้านคน และตามมาด้วยรายใหม่อย่าง Google+ ถึงแม้จะมีพัฒนาการด้านมาตรการด้านความปลอดภัยใหม่ ๆ ออกมาจากบริษัทผู้ให้บริการเหล่านี้ แต่เนื่องจากผู้ใช้และข้อมูลที่มีจำนวนมากจากผู้ให้บริการไม่กี่แห่ง จึงเป็นที่ดึงดูดอาชญากรทางอินเทอร์เน็ต และก่อให้เกิดการล่อลวงในสังคมออนไลน์เพิ่มมากขึ้นในปีค.ศ. 2012

3. มัลแวร์สำหรับอุปกรณ์พกพาคุกคามผู้ใช้และองค์การ

ในปีค.ศ. 2011 เพียงปีเดียวมีการเติบโตของมัลแวร์สำหรับอุปกรณ์พกพาอย่างมีนัยสำคัญ สิ้นปีค.ศ. 2010

มีมัลแวร์กว่า 2,500 ตัวอย่าง แต่ในปีค.ศ. 2011 เพิ่มขึ้นมากกว่า 7,500 ตัวอย่าง

ในปีค.ศ. 2011 ได้มีมัลแวร์สำหรับแพลตฟอร์มแอนดรอยด์เพื่อดักข้อมูล SMS ที่ธนาคารต่าง ๆ ใช้เพื่อป้องกัน

ลูกค้าจากโทรจัน เป็นตัวอย่างที่ดีของ "เกมแมวไล่จับหนู" ระหว่างผู้โจมตีและผู้ป้องกัน แอนดรอยด์ได้

กลายเป็นแพลตฟอร์มที่ตกเป็นเป้าหมายของมัลแวร์มากที่สุด มากกว่ามัลแวร์ซิมเบียนในครึ่งแรกของปี 2011 อีกด้านหนึ่งของมัลแวร์สำหรับอุปกรณ์พกพาที่เพิ่งเริ่มต้นขึ้น ได้แก่การใช้อุปกรณ์พกพาเป็นบ็อท (bots) ในเครือข่ายbots ที่แพร่หลายในคอมพิวเตอร์ตั้งโต๊ะ เนื่องจากมีอุปกรณ์และคอมพิวเตอร์ที่เชื่อมต่อเครือข่ายมากขึ้น ผู้โจมตีจึงพยายามนำทรัพยากรเหล่านี้มาใช้เพื่อประโยชน์ของตัวเอง

แอน ดรอยด์ตกเป็นเหยื่อของความสำเร็จของตัวมันเองในหลายแง่มุม เนื่องจากคนแห่กันไปใช้อุปกรณ์ที่ใช้ระบบปฏิบัติการนี้ ผู้โจมตีก็ทำเช่นเดียวกัน นอกจากนี้แอนดรอยด์ยังมีข้อเสียที่นักพัฒนาสามารถเผยแพร่แอพพลิเคชั่นใด ๆ เข้าไปในMarketplace ได้อย่างง่ายดาย การพัฒนาหนึ่งที่น่าสนใจคือการเปิดตัว Amazon Kindle Fire ซึ่งปกติแล้วจะเชื่อมต่อกับ Amazon application store เท่านั้น หวังว่าทาง Amazon จะให้ความใส่ใจกับแอพพลิเคชั่นที่ยอมให้เผยแพร่ใน application store มากกว่า Marketplaceของกูเกิล

ทุกองค์การควรให้ความสนใจกับจำนวนที่ เพิ่มขึ้นของพนักงานที่ใช้อุปกรณ์ของพวกเขาเองในที่ทำงานและดาวน์โหลดข้อมูล ขององค์การ เช่น อีเมลและไฟล์ต่าง ๆ เข้ามาในอุปกรณ์โดยไม่มีการควบคุม เป็นแนวโน้มที่เรียกว่า consumerization of ITหรือ Bring-Your-Own-Device (BYOD) องค์การจำเป็นต้องเตรียมพร้อมสำหรับปัญหาด้านความปลอดภัยและความร่วมมือที่ เกิดจากการนำอุปกรณ์ที่บริษัทจัดหามาให้ใช้งาน และที่พนักงานนำมาใช้เองด้วย

ใน ปีค.ศ. 2012 เราจะได้เห็นมัลแวร์สำหรับอุปกรณ์พกพาที่มีความซับซ้อนและผลกระทบมากขึ้น มัลแวร์ที่มุ่งเป้าที่สื่อสังคมออนไลน์จะแพร่กระจายมากขึ้น เนื่องจากมีการใช้อุปกรณ์พกพาเพื่อเข้าถึง และอัพเดทสังคมออนไลน์เพิ่มขึ้น โดยมัลแวร์ไม่เพียงแต่มุ่งเป้าที่ข้อมูลของผู้ใช้ แต่สามารถติดตามตำแหน่งของผู้ใช้ด้วย อาจเป็นเรื่องใหญ่ของความปลอดภัยสำหรับเด็ก ผู้ถ่ายภาพลามกเด็กและโจรลักพาตัวอาจสนใจภาพส่วนตัวที่เก็บอยู่ในอุปกรณ์พก พา ซึ่งจะมีข้อมูลพิกัดจีพีเอส (GPS) ของสถานที่ถ่ายภาพ ถึงแม้จะเก็บอยู่ในอุปกรณ์พกพาของผู้ปกครองก็ตาม

ข้อควรกังวลมาก ที่สุดเกี่ยวกับมัลแวร์ในอุปกรณ์พกพาคือ ข้อจำกัดของความสามารถของผลิตภัณฑ์ด้านความปลอดภัยในปัจจุบัน และจุดอ่อนในส่วนของผู้ใช้ เครื่องพีซีที่อยู่ในองค์การจะได้รับการดูแลจากฝ่ายไอที แต่อุปกรณ์พกพาของพนักงาน ที่ใช้เพื่อเข้าถึงและเก็บข้อมูลของบริษัท ดูเหมือนจะถูกละเลย องค์การจำเป็นต้องเพิ่มนโยบายด้านความปลอดภัย ช่วยให้อุปกรณ์พกพาสามารถเปิดเว็บได้อย่างปลอดภัย โดยที่อุปกรณ์พกพาส่วนตัวที่เข้าถึงเครือข่ายของบริษัทนั้นต้องใช้นโยบาย เดียวกันด้วย

4. ช่องโหว่ในซอฟท์แวร์เสริมการทำงานเว็บบราวเซอร์

ซอฟท์แวร์ เสริมสำหรับบราวเซอร์อย่าง Java, Flash Player และ Adobe Reader มีผู้ใช้ทั่วโลกเป็นจำนวนมาก มีช่องโหว่ในผลิตภัณฑ์เหล่านี้ที่พบและถูกโจมตีจำนวนมาก และเป็นเรื่องลำบากสำหรับผู้ดูแลฝ่ายไอทีในการอัพเดทผลิตภัณฑ์เหล่านี้ใน องค์การ ผลิตภัณฑ์เหล่านี้จึงกลายเป็นช่องทางที่ใช้ในการโจมตีที่ได้ผล ผู้ใช้งานเจอความท้าทายเดียวกัน ในบางครั้งฟีเจอร์การทำงานบางอย่างก็ไม่จำเป็นสำหรับผู้ใช้งาน การปิดการทำงานของฟีเจอร์เหล่านั้นช่วยลดความเสี่ยงในการถูกโจมตีได้อย่างมี ประสิทธิภาพ

นอกจากการเติบโตในแง่ของจำนวนแล้ว การโจมตีเหล่านี้ยังมีความซับซ้อนเพิ่มมากขึ้นอีกด้วย เช่น การซ่อนไฟล์มุ่งร้ายในไฟล์อื่นเพื่อหลีกเลี่ยงการตรวจจับ การโจมตีที่ใช้ไฟล์ flash มุ่งร้ายที่ฝังในไฟล์เอกสาร และรูปแบบที่คล้าย ๆ กันพบเห็นได้บ่อยขึ้น

สามารถอ่านต่อจนจบบทความได้ที่ http://sran.org/tl

วันจันทร์, มกราคม 2

สถิติภัยคุกคาม ที่เกิดขึ้นในประเทศไทยในรอบปี 2011

เริ่มต้นปีใหม่เราจะทำอะไร เหตุการณ์ข้างหน้าจะเป็นอย่างไร เรามีแต่การคาดการณ์ แต่หากเราเรียนรู้กับอดีตที่เคยเกิดขึ้นมาเป็นบทเรียนและเตรียมรับมือ พร้อมทั้งเรียนรู้ให้เท่าทันถึงภัยคุกคามที่อาจขึ้นน่าจะเป็นสิ่งที่ดี สำหรับการดำเนินชีวิตอย่างไม่ประมาท

ดั่งคำกล่าวที่ว่า "จะรู้ทิศทางอนาคต ก็ต้องรู้จักเหตุการณ์จากอดีต"

จึงเป็นที่มาให้ทีมพัฒนา SRAN ได้ทุ่มเท ความรู้ ที่มีจัดทำฐานข้อมูลภัยคุกคามที่เกิดขึ้นเพื่อเป็นการรายงานผล จัดในรูปแบบสถิติที่เกิดจากการใช้งานอินเทอร์เน็ตภายใน ประเทศไทยขึ้น โดยพัฒนาระบบนี้มานานกว่าจะออกเป็นผลลัพธ์ในเว็บ www.sran.net ซึ่งในปีนี้ก็คิดว่าระบบดังกล่าวจะสมบูรณ์มากขึ้นและเป็นประโยชน์ต่อสังคมให้ ได้เรียนรู้ถึงทิศทางภัยคุกคามที่เกิดขึ้นจากอดีตจนถึงปัจจุบันได้

เป้า หมายที่ตั้งไว้ คือ ต้องการระบบที่ตรวจสอบและแจ้งผลเว็บไซต์ Website / domain / IP Address ที่เป็นภัยอันตรายต่อการใช้งานนักท่องอินเทอร์เน็ต และทำให้ผู้ดูแลระบบที่ประสบภัยคุกคามได้มีมาตรการในการป้องกันภัยและแก้ไข ได้ทันสถานการณ์มากขึ้น โดยมีการจัดการข้อมูลในรูปแบบของสถิติซึ่งสามารถอ่านรายละเอียดได้ที่ http://nontawattalk.blogspot.com/2011/09/blog-post_04.html หรือ http://blog.sran.net/archives/640

ดัง นั้นก่อนที่จะคาดการณ์ภัยคุกคามในอนาคต เราจึงควรเรียนรู้ภัยคุกคามในรอบปีที่แล้วที่ผ่านมาเพื่อมาวิเคราะห์ถึง ทิศทางของภัยคุกคามที่เกิดขึ้นในประเทศไทยได้อย่างถูกต้องและแม่นยำมากขึ้น

โดยในรอบปี 2011 ที่ผ่านมานั้น สรุปภัยคุกคามที่เกิดขึ้นได้ดังนี้

SRAN : Thailand Internet Threat Statistic 2011

1. Malware : คือ Website / Domain / IP Address ภายในประเทศไทย ที่เป็นพาหะที่ทำให้ผู้ใช้งานติดไวรัสคอมพิวเตอร์ หรือ file ที่ไม่เหมาะสม ที่ทำให้เครื่องคอมพิวเตอร์ (computer) คอมพิวเตอร์พกพา (notebook ,tablet) และสมาร์ทโฟม (smart phone/mobile ) ที่ขาดระบบป้องกันที่ทันสมัยอาจมีโอกาสติดเชื้อไปด้วย

สรุปภาพรวมทั้งปี 2011 เกิดขึ้นเป็นจำนวน 1,057 ครั้ง ลงเมื่อเทียบกับปี 2010

2. Web Attack : คือ Website / Domain / IP Address ภายในประเทศไทย ที่ถูกโจมตี (Hacking) เข้าถึงระบบและเปลี่ยนข้อมูลในหน้าเพจเว็บไซต์

สรุปภาพรวมทั้งปี 2011 เกิดขึ้นเป็นจำนวน 6,331 ครั้ง เพิ่มขึ้นเมื่อเทียบกับปี 2010

3. Phishing : คือ Website / Domain / IP Address ภายในประเทศไทย ที่เป็นการหลอกลวงทำให้ผู้ใช้งานเข้าใจผิดและส่งผลกระทบต่อการใช้งานปกติ ซึ่งทำให้เครื่องคอมพิวเตอร์ (computer) คอมพิวเตอร์พกพา (notebook ,tablet) และสมาร์ทโฟม (smart phone/mobile ) ที่ขาดระบบป้องกันที่ทันสมัยอาจมีโอกาสติดเชื้อ Malware หรือเป็นเหยื่อของนักโจมตีระบบได้อีกด้วย

สรุปภาพรวมทั้งปี 2011 เกิดขึ้นเป็นจำนวน 875 ครั้ง เพิ่มขึ้นเมื่อเทียบกับปี 2010

4. Vulnerability : คือ ช่องโหว่ของโปรแกรม, แอฟลิเคชั่น (Application), OS (Operating System) ที่สามารถเข้าระบบ หรือทำให้ระบบไม่สามารถทำงานได้อย่างปกติ เป็นผลให้เกิดการโจมตีขึ้นได้

สรุปภาพรวมทั้งปี 2011 เกิดขึ้นจำนวน 5,442 ครั้ง ลงเมื่อเทียบกับปี 2010

5. Proxy : คือ Website / Domain / IP Address ที่ทำตัวเองเป็นตัวกลางในการติดต่อสื่อสาร ซึ่งมีโอกาสที่เป็นเครื่องมือของผู้ไม่ประสงค์ดี และเป็นช่องทางในการกระทำความผิดเกี่ยวกับอาชญากรรมคอมพิวเตอร์ เพื่อปิดบังค่า IP Address ที่แท้จริงของผู้ใช้งานได้

สรุปภาพรวมทั้งปี 2011 เกิดขึ้นจำนวน 12,709 ครั้ง เพิ่มขึ้นเมื่อเทียบกับปี 2010

ทั้งปี 2011 สรุปภัยคุกคามทั้ง 5 ประเภทรวมทั้งเป็น 26,394 ครั้ง เพิ่มขึ้นเมื่อเทียบกับปี 2010 ดูรายละเอียด

ประเภทองค์กรภายในประเทศไทย ที่พบภัยคุกคามเป็นภาพรวม

ชนิดของภัยคุกคามทั้ง 3 ชนิดประกอบด้วย

ในรอบปี 2011 ที่ผ่านประเภทองค์กรที่พบภัยคุกคามดังนี้

ภาพที่ 3 สถิติภัยคุกคามเมื่อทำแยกแยะตามประเภทขององค์กร ที่เกิดในรอบปี 2011

2. สำหรับบริษัทห้างร้าน (Commercial Companies) จำนวนที่พบภัยคุกคามคือ 1,162 ครั้ง

4. สำหรับทหาร (Military Organizations) จำนวนที่พบภัยคุกคามคือ 129 ครั้ง

บทวิเคราะห์

โดย รวมทิศทางข้อมูลเชิงสถิติภัยคุกคามที่เกิดขึ้นในประเทศไทยโดยรวมนั้นมีอัตรา สูงขึ้นอย่างต่อเนื่อง ซึ่งเป็นไปตามการเข้าถึงเทคโนโลยีอินเทอร์เน็ตที่มีอัตราการใช้งานเพิ่มขึ้น ทุกปีเช่นกัน ภัยคุกคามในแต่ละประเภทที่จัดทำเป็นสถิตินั้นเป็นภัยคุกคามที่เชื่อมโยง ถึงกันซึ่งอาจเกิดจากส่วนใดส่วนหนึ่งก่อนแล้วเกิดผลตามมา ยกตัวอย่างเช่น เกิดจาก Web Attack ก่อน เมื่อนักโจมตีระบบ (Hackers) เข้าถึงระบบ Web Application ได้แล้วก็จะทำการเข้าถึง Web Server และระบบปฏิบัติการ OS ตามลำดับจากนั้นทำการติดตั้ง Malware และทำให้ Website / Domain / IP Address นั้นเป็นพาหะที่ทำให้เกิดติดเชื้อ และแพร่กระจายกลายข้อมูลผ่าน Link ต่างๆ ตาม Web board , Social network หรือ e-mail ในลักษณะ Phishing เป็นต้น

ซึ่งผู้ใช้งานควรมีความตระหนักรู้เท่าทันภัยคุกคามและหมั่นตรวจ สอบความปลอดภัยข้อมูลเป็นระยะโดยดูช่องโหว่ (Vulnerability) ของซอฟต์แวร์ , OS ที่ตนเองมีอยู่ ใช้อยู่ หากมีการแจ้งเตือนช่องโหว่ควรศึกษาว่าช่องโหว่นั้นมีผลต่อการใช้งานอย่างไร หากเป็นช่องโหว่ที่เข้าถึงเครื่องคอมพิวเตอร์เราได้นั้นควรรีบแก้ไขโดยเร็ว อย่างมีสติ หากเป็นผู้ดูแลระบบนั้นต้องหมั่นดูแลเรื่องนี้เป็นพิเศษ

ที่น่าสนใจคือทิศทางของการใช้งาน Proxy ทั้งที่เป็น Proxy Server , Anonymous Proxy ซึ่งมีการใช้งานที่สูงขึ้นมากอาจเป็นต้องการรักษาความลับและความเป็นส่วนตัว ของผู้ใช้งานมากขึ้น และอีกประเด็นคือที่ระบบ SRAN ตรวจพบ Proxy เยอะก็เพราะอาจมีการเข้าถึงระบบโดยเข้ายึดเครื่องและแปลงสภาพเครื่องที่ยึด ได้นั้นมาเชื่อมต่อการใช้งานแบบ Proxy เพื่ออำพรางการกระทำใดบางอย่าง ซึ่งเทคนิคดังกล่าวนี้จะส่งผลให้การสืบสวนทางอินเทอร์เน็ตทำได้ยากลำบากมาก ขึ้นนั้นเอง โดย IP Address ที่พบในฐานข้อมูลก็บ่งบอกว่ามีทั้งเครื่องแม่ข่าย (Server) และ เครื่องลูกข่าย หรือเครื่องผู้ใช้งานทั่วไป จากเมื่อก่อนการทำ Proxy ได้นั้นควรจะเป็นเครื่องแม่ข่าย แต่นี้ก็แสดงถึงการยึดระบบนั้นเข้าถึงเครื่องใช้งานทั่วไปของคนปกติที่ ออนไลน์ตลอดเวลาไม่ว่าเป็นเครื่องตามบ้านผ่าน ADSL ความเร็วสูงหรือแม้กระทั่งบนสมาร์ทโฟนที่ online อินเทอร์เน็ตตลอดเวลา ซึ่งเทียบได้กับ Server ในอดีตแต่การเปลี่ยนค่า IP Address จะไม่คงที่เท่ากับเครื่อง Server ซึ่งเท่ากับว่าเราๆท่านๆอาจมีโอกาสเป็นเครื่องมือของผู้กระทำความผิดได้เช่น กัน

ด้วยความปรารถนาดีจาก ทีมพัฒนา SRAN

SRAN Dev Team

สวัสดีปีใหม่ครับ

ปล. ข้อมูลสถิติที่เกิดขึ้นนั้นเกิดจากซอฟต์แวร์ zemog bot (สีหมอกบอท) ที่เป็นงานวิจัยและพัฒนาขึ้นจากทีมงาน SRAN สร้างขึ้น หลักการณ์เป็นการทำงานแบบ crawler โดยสร้างเป็นบอท (robot) พิเศษที่มีความชาญฉลาดกว่า crawler ทั่วไป หน้าที่คือตรวจสอบข้อมูลเมื่อพบ ASN (Autonomous System Number)ในประเทศไทยแล้วค้นหาตาม IP Address / Domain ที่พบภัยคุกคามจากแหล่งข่าวต่างๆ บนโลกอินเทอร์เน็ต แล้วนำมานำรวบรวมข้อมูล คัดแยกข้อมูลแล้วนำเสนอเป็นข้อมูลเชิงสถิติ ซึ่งไม่ได้หมายความว่าตัวเลขที่พบเป็นภัยคุกคามที่เกิดขึ้นทั้งหมด แต่เป็นการเกิดจากบอทที่สร้างขึ้นและค้นพบในโลกอินเทอร์เน็ต

รายละเอียดเพิ่มเติมดูได้ที่ http://www.sran.net/statistic

วันเสาร์, กันยายน 17

SRAN First Help : แผนที่สถานการณ์

FIRST Help : แผนที่สถานการณ์ เพื่อใช้สำหรับสถานการณ์ฉุกเฉิน หรือ "Crisis map" เป็นแนวคิดที่จะช่วยเหลือผู้คนผ่านช่องทางอินเทอร์เน็ตสำหรับแจ้งเบาะแส และทำให้ผู้ที่ต้องการข้อมูลได้ทราบเพื่อเตรียมรับมือต่อสถานการณ์ที่เกิดขึ้น

- ภัยที่เกิดจากพายุ

Nontawattana Saraman

วันอาทิตย์, กันยายน 4

SRAN จัดทำระบบสถิติภัยคุกคามทางอินเทอร์เน็ตในประเทศไทย

2. สำหรับบริษัทห้างร้าน (Commercial Companies) หรือ โดเมน co.th

4. สำหรับทหาร (Military Organizations) หรือ โดเมน .mi.th